La solution Cisco Expressway Series offre les fonctionnalités des appels inter-entreprises (B2B) et Cisco Mobile MRA pour les utilisateurs nomades et mobiles sur INTERNET tout en garantissant des appels sécurisés pour ses utilisateurs, Il permet également d’outrepasser :

- Le problème causé par la présence d’un équipement NAT entre deux endpoints pour l’établissement du flux RTP après la négociation des adresses IP et des numéros de port via le protocole de signalisation SIP avec la fonctionnalité NAT Traversal.

- Le problème du firewall qui bloque tous les appels initiés de l’INTERNET c’est à dire d’une zone untrust vers le réseau de l’entreprise qui est la zone trust avec la fonctionnalité Firewall Traversal.

Cisco Expressway Series se base deux serveurs dénommés Expressway-Core et Expressway-Edge pour fournir les fonctionnalités B2B et MRA, NAT Traversal et Firewall Traversal.

Un cluster Cisco Expressway permet d’assurer la résilience pour les différentes fonctionnalités énumérées ci-dessus, par exemple avec deux Expressway Edges, un client jabber peut s’enregistrer au niveau du call control CUCM de l’entreprise via un deuxième Expressway Edge dans le cas où le premier Expressway Edge n’est plus disponible.

Chaque membre du cluster doit avoir le même dial plan, si un Expressway possède une « search rule » pour router un appel vers une destination, les autres membres doivent bien évidemment avoir la même « search rule » pour pouvoir router le même appel vers cette destination. Si le dial plan est diffèrent entre les serveurs Expressway, alors des clusters séparés doivent être utilisés.

Cisco Expressway Edge et Cisco Expressway Core ne peuvent pas coexister dans le même cluster.

Lorsque ces deux clusters sont distribués sur le WAN avec un cluster Expressway Edge et un Expressway Core sur chaque site. Il est recommandé d’avoir un RTT qui n’excède pas les 30 Millisecondes.

Pour former un cluster:

- Un maximum de 6 membres dans un cluster

- Les membres doivent être ajoutés un par un

- La modification doit être faite au niveau de l’Expressway Primaire et automatiquement synchronisée avec les autres membres

- Déployer un nombre identique de membres dans un cluster Expressway Edge et un cluster Expressway Core

- Le protocole H.323 doit etre activé.

- Les fonctionnalités MRA et B2B sont implémentées dans le même cluster Expressway Edge et Expressway Core, le numéro de port SIP utilisé dans le Trunk SIP entre Cisco CUCM et Cisco Expressway-C doit être modifié pour utiliser le port 5061 à place du port par défaut 5060.

- Le record SRV DNS doit être disponible pour le cluster and doit contenir les A records des membres du cluster.

- Chaque cluster doit avoir un Cluster Name sous le format d’un FQDN où la partie du domaine est utilisé pour les records SRV.

- Lors de la création de la zone traversal serveur, le Cluster Name des nœuds Expressway Core doit correspondre à l’attribut SAN du certificat de ses Expressway Core.

- Lors de la création de la zone traversal client, le FQDN de chaque Expressway Edge doit correspondre à l’attribut SAN du certificat de l’Expressway Edge.

Intégration de Cisco Expressway avec Cisco Meeting Server

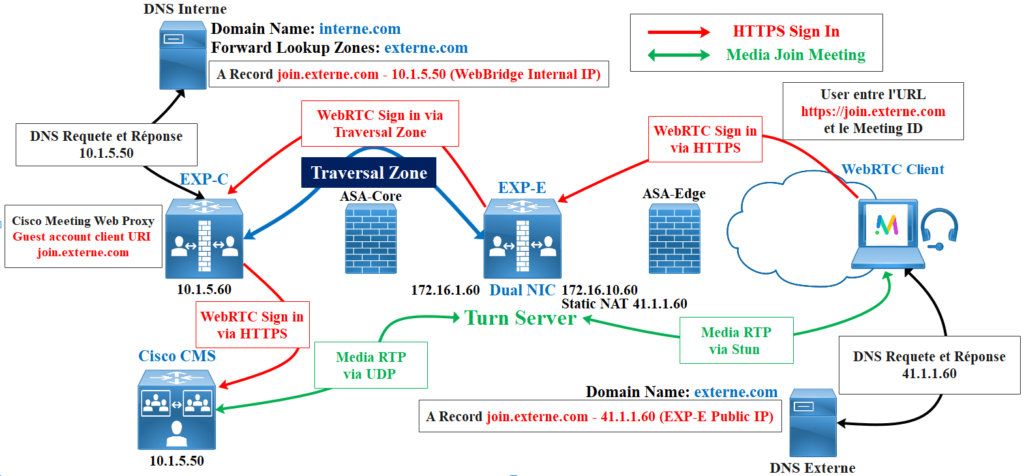

L’intégration de Cisco Expressway Edge et Core comme solution Unified Edge avec Cisco Meeting Server permet aux utilisateurs nomades se trouvant sur INTERNET de joindre une conférence hébergée au niveau de Cisco Meeting Server localisé dans le réseau interne de l’entreprise en utilisant un navigateur supportant le WebRTC d’une manière sécurisée.

Etapes de configuration de Web Proxy

- Mise en place de la zone Unified Communication traversal MRA entre le cluster Expressway-C et le cluster Expressway-E pour MRA (Mobile Remote Access) et Web Proxy

- Intégration du cluster Cisco Unified Communication Manager avec Cisco Expressway-C pour permettre aux utilisateurs nomades d’enregistrer leurs clients Jabber dans le cluster CUCM

- Activation de l’option Cisco Meeting Server Web Proxy et configuration de Guest account client URI exemple : join.externe.com

- Un A record DNS interne doit exister pour join.externe.com pour la résolution des adresses IP privées des WebBridges Cisco Meeting Servers par les serveurs Expressway-C, join.externe.com doit apparaitre dans le SAN du certificat des WebBridges. Pour un meilleur partage de charge selon la capacité des WebBridges, il est recommandé d’utiliser le SRV record _cms-web._tls.join.externe.com, cela permet d’octroyer des priorités et des poids pour les WebBridges au niveau des DNS de telle sorte les connections WebRTC émanant des Expressway-C seront dirigés selon les capacités des WebBridges.

- Un A record DNS externe doit exister pour la résolution des adresses IP publiques des serveurs Expressway-E par les utilisateurs nomades, join.externe.com doit apparaitre dans le SAN du certificat des serveurs Expressway-E. Le load Balancing DNS est basé sur le Round Robin.

- Activation de TurnServer dans le cluster Cisco Expressway-E

Note: Il est recommandé d’utiliser le port 445 au lieu de 443 pour l’accès à l’interface graphique des serveurs Cisco Expressway Edge.