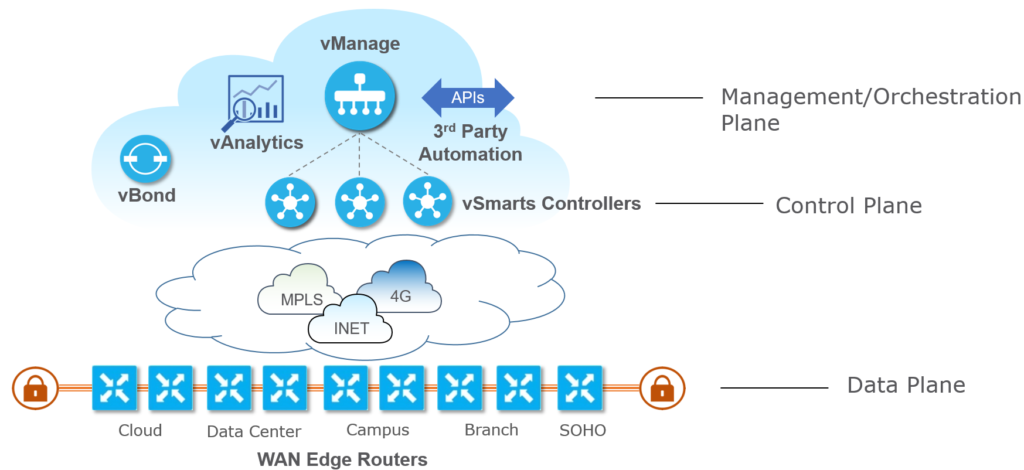

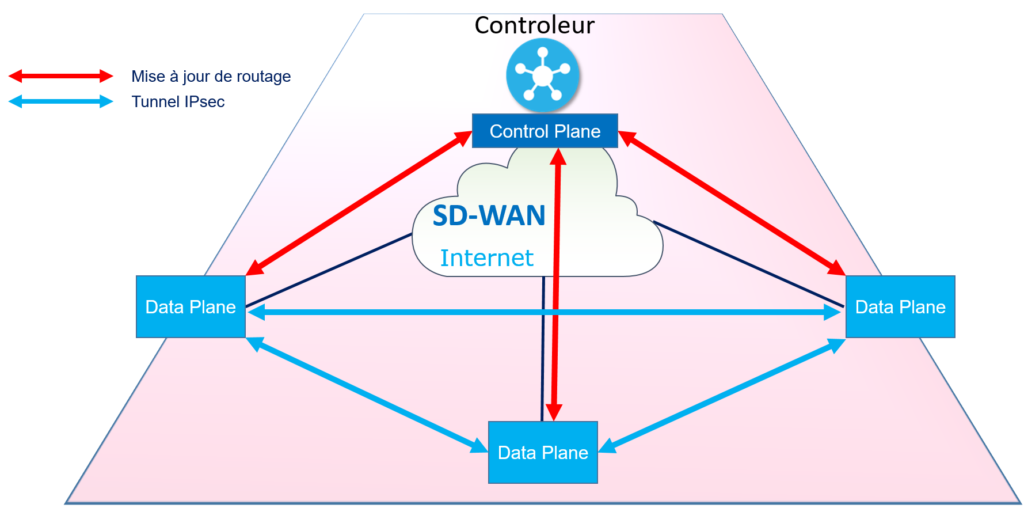

L’architecture SD-WAN Cisco repose sur la séparation du plan de contrôle « contol plane » (chemins pour aller du point A au point B) et du plan de commutation « data plane » (sur quelle interface du routeur envoyer un paquet qui vient du point A et va au point B).

Le control plane est donc « l’intelligence » centrale de l’architecture SD-WAN.

Le data plane est constitué de l’ensemble des routeurs physiques ou virtuels gérés par l’intelligence centrale.

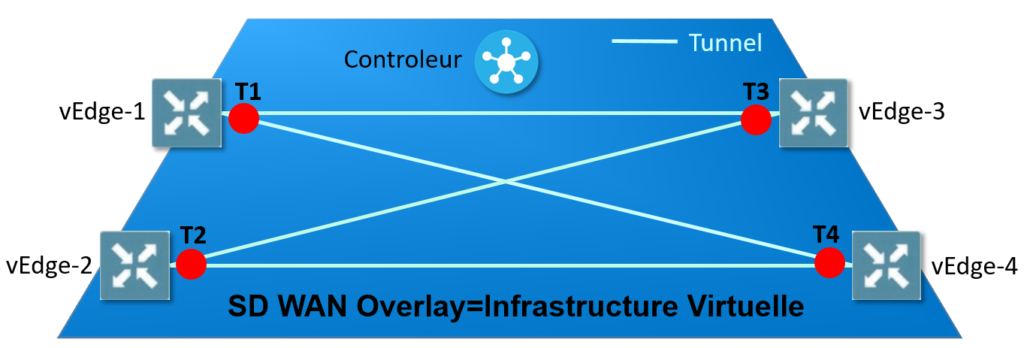

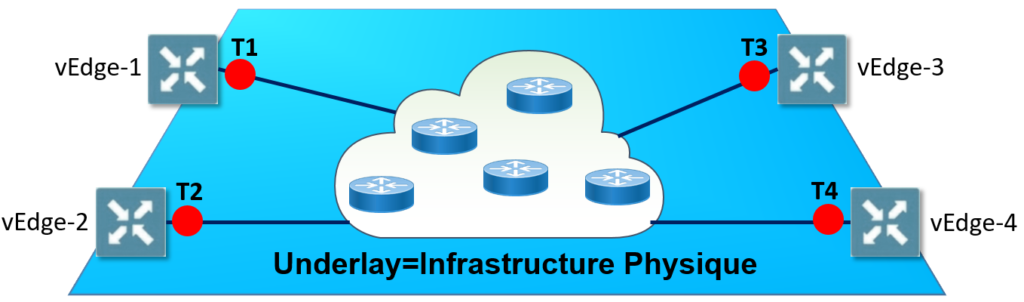

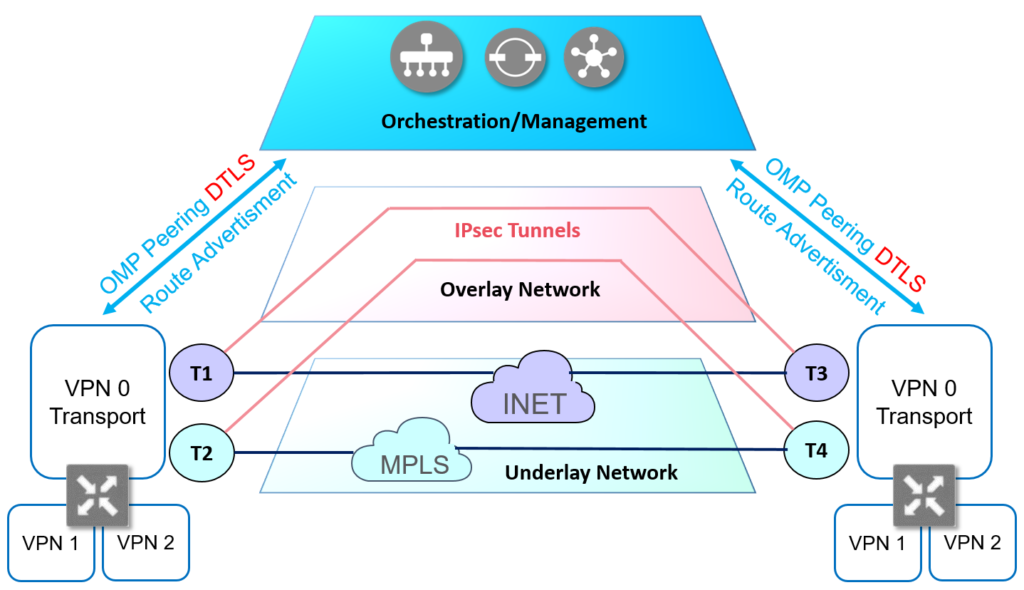

L’idée est de créer une fabric, une couche d’abstraction (un overlay) sur les infrastructures physiques (Underlay).

Avantages du SD-WAN:

Cisco SD-WAN se compose de 4 parties:

Les composants de Cisco SD-WAN:

Cisco SD-WAN repose sur 4 principaux élements :

vBond, l’orchestrateur de l’infrastructure Cisco SD-WAN.

- C’est le premier point de connexion et d’authentification pour les équipements SD-WAN que l’on ajoute dans l’overlay (infrastructure logique).

- Il contient la liste de tous les équipements autorisés à intégrer l’overlay SD-WAN.

- Le vBond participe aussi à un autre élément clef de l’architecture Cisco SD-WAN : le NAT Traversal ou le NAT-T tout simplement.

- vBond est un serveur STUN. Avec le protocole Stun, le vBond communique l’adresse IP publique aux routeurs Edges afin qu’ils puissent d’établir un tunnel IPSec au travers d’équipements de NAT. L’integration du protocole STUN est pour combler l’absence de la phase 1 IPSEC durant laquelle la négociation NAT-T défini dans la RFC 3947.

vSmart est le control plane de Cisco SD-WAN, appelé aussi contrôleur

- Il gère les informations de routage.

- Il se comporte comme un « route reflector » dans le monde BGP en annonçant (ou en filtrant) les routes de l’overlay Cisco SD-WAN aux routeurs Edges.

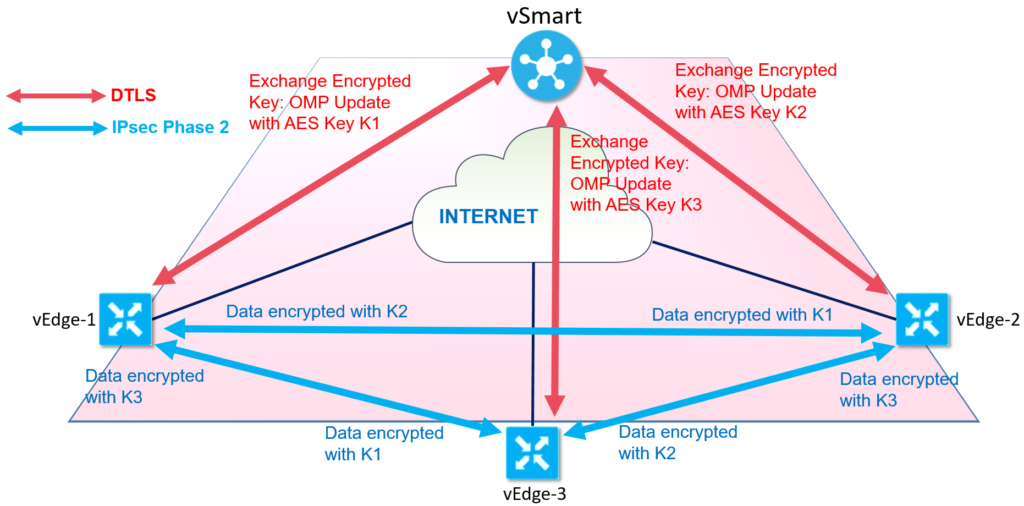

- Les contrôleurs vSmart permettent de se passer du protocole IKE (Internet Key Exchange) pour établir un tunnel IPsec.

- Il simplifie l’échange et la maintenance des clefs de chiffrement.

Les routeurs Edges SD-WAN représentent la partie Data Plane.

- Les routeurs Edges SD-WAN établissent une connexion DTLS sécurisée avec le contrôleur pour échanger les informations de routage.

- Ils établissent les tunnels IPsec entre eux pour protéger les données.

- Les routeurs edge peuvent être automatiquement configurés sans nécessité d’intervention humaine via « Automatic Provisioning ».

Serveur de management de la solution Cisco SD-WAN.

vManage est le point de contrôle central pour:

- la configuration

- la gestion

- le monitoring

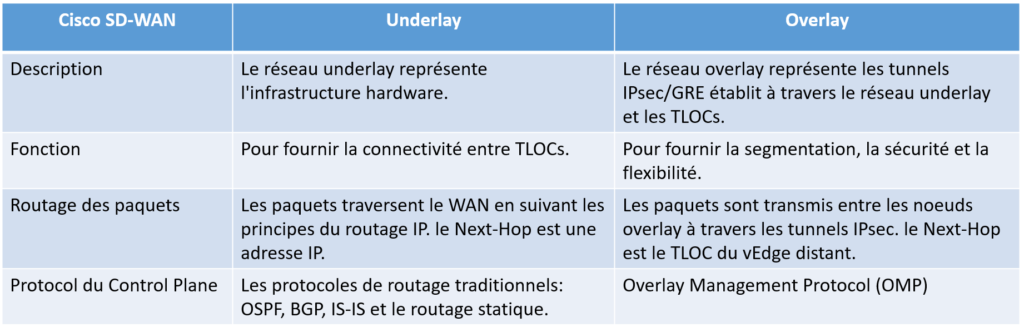

Underlay Versus Overlay:

Overlay Management Protocol:

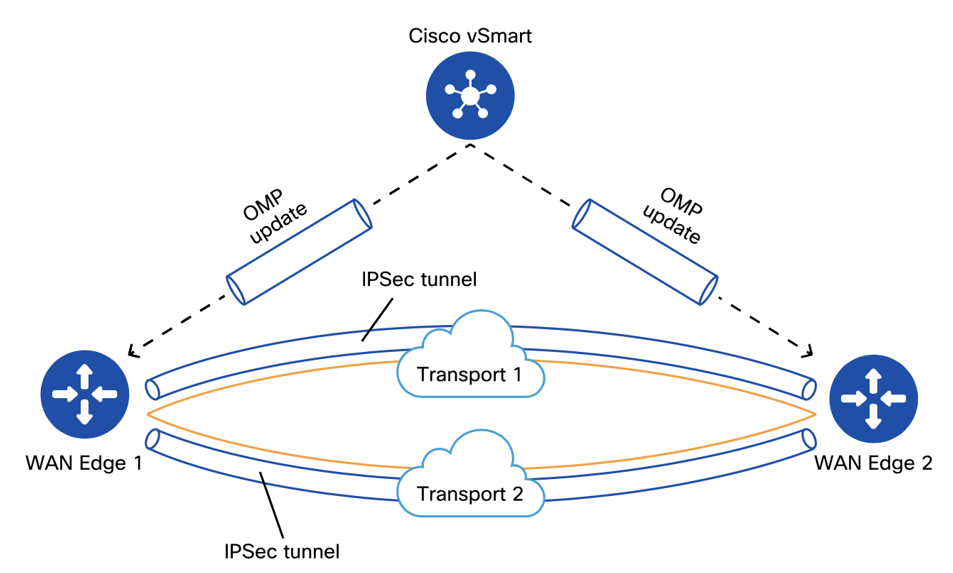

Dans la solution Cisco SD-WAN, le protocole de routage utilisé est le protocole Overlay Management Protocol (OMP). OMP est activé par défaut.

OMP interagit avec les protocoles de routage traditionnels tels que OSPF, BGP et EIGRP. Cependant.

- OMP diffère des protocoles IGP traditionnels,

- L’homologation ne se fait pas entre tous les membres du domaine de routage.

- Les échanges se font uniquement entre les routeurs WAN Edges et le contrôleur vSmart.

- Cela fonctionne de manière très similaire à la fonction Route Reflector BGP dans un domaine iBGP.

- Cela est bénéfique à mesure que le domaine commence à se évoluer.

En établissant les mises à jour de routage avec le contrôleur vSmart, on réduit ainsi la CPU sur les périphériques du Data Plane, car ils n’ont pas besoin de gérer et de répondre aux mises à jour de routage excessives et aux recalculs du meilleur chemin.

- OMP fonctionne comme le protocole BGP dans le routage internet.

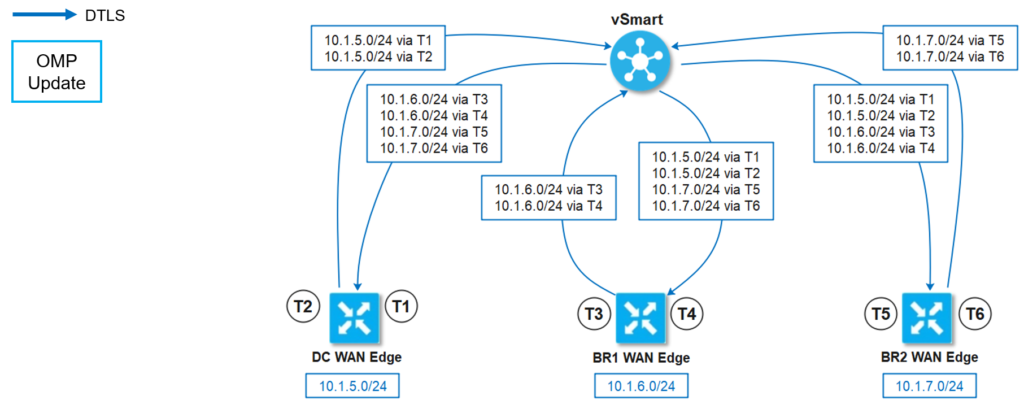

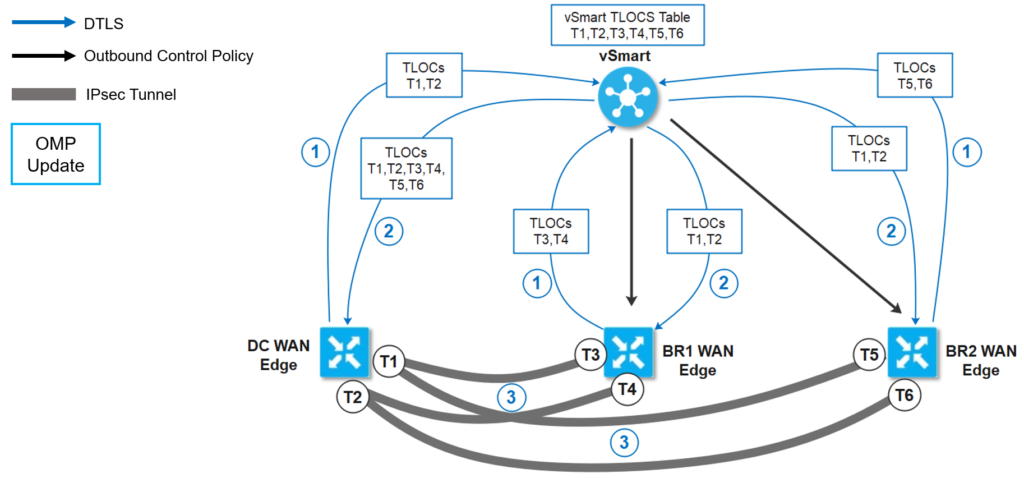

- Les informations de routages entre les les routeurs Edges sont échangées via le vSmart.

- vSmart fonctionne comme un routeur BGP Route Reflector.

- Les routeurs Edges établissent une session OMP avec seulement le vSmart à travers un tunnel DTLS.

Les mises à jour OMP

- L’accessibilité des réseaux et leurs passerelles

- La sécurité ou l’échange des clés de cryptage

- Les politiques de routage et de contrôle

Dans les réseaux traditionnels, le control plane est seulement responsable du chemin que les données (data) vont emprunter à travers les mises à jour de routage, la sélection du meilleur chemin alimentant ainsi la table RIB. La configuration de la sécurité des protocoles de routage est souvent intensive et fastidieuse puisque le processus de configuration est manuel. La sécurité des protocoles de routage est critique pour valider les mises à jour de routage et se protéger contre les attaques spoofing et de mises à jour malicieuses.

la sécurité est au cœur de la solution Cisco SD-WAN. Les données du Control Plane sont chiffrées et authentifiées automatiquement via Datagram Transport Layer Security (DTLS).

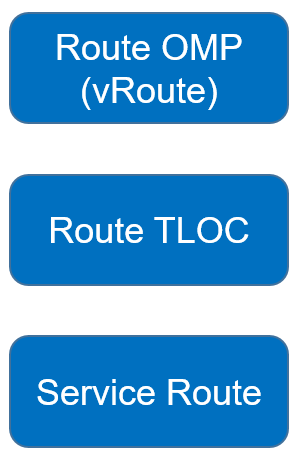

Comme mentionné précédemment, OMP s’exécute entre les contrôleurs vSmart et les routeurs WAN Edges. Il existe trois types de routes annoncées par OMP:

- La route OMP est utilisée pour l’apprentissage des informations préfixes avec les informations TLOC.

- Les routes OMP sont apprises via vSmart dans la mise à jour OMP.

Une route OMP Contient les informations suivantes:

- Préfixe de destination

- TLOC (Similaires au BGP Next_Hop

- Attributs du préfixe (Similaire aux Attributs BGP)

TLOC: (Transport Location Identifier) est le prochain saut de la route OMP. Cet attribut est très similaire à l’attribut BGP_NEXT_HOP.

Dans le TLOC, il y a trois valeurs:

- System IP similaire au Router-ID dans BGP

- Color pour identifier le transport (MPLS ou Internet)

- Encapsulation Protocol GRE ou IPSEC

Les routes TLOC (Transport Location Identifier) identifient l’emplacement physique de ce périphérique sur ce transport. Le TLOC est la seule adresse IP routable via la couche underlay, TLOC représente le point final des tunnels IPSEC du Data Plan (similaire à un tunnel GRE avec des commandes tunnel source et tunnel destination).

TLOC Route contient les informations suivantes:

- TLOC

- System IP

- Attributs supplémentaires

Ses routes permettent d’acheminer le trafic vers un firewall par example, pour l’inspecter avant de l’envoyer à la destination finale.

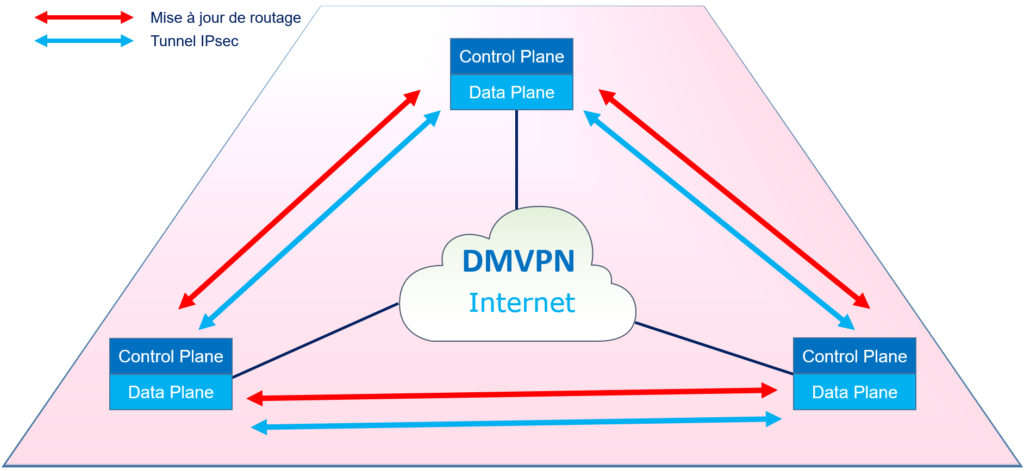

Dans les réseaux Traditionnels (DMVPN, MPLS) à grande échelle, la gestion des mises à jours de routage et l’échange des clés pour les tunnels VPN impactent les performances des routeurs. Aussi la segmentation par VRF dans les réseaux MPLS devient complexe.

Dans un réseau DMVPN combiné avec de l’IPsec, l’administrateur doit mettre en place l’authentication des routeurs participants dans le DMVPN, elle peut se faire soit avec PSK (Pre-shared Key) ou bien des certificats (Rappelez vous de la commande « auth » dans la policy isakmp ainsi que la command « crypto isakmp key address »).

la methode d’authentification la plus utilisée est le PSK, car elle est simple à configurer, c’est juste un mot de passe secret entre les deux routeurs VPN mais ce n’est pas la plus sécurisée.

Souvent dans une architecture avec plusieurs Spokes, le même PSK (le même mot de passe) est utilisé dans tous les routeurs, pire encore, la clé n’est jamais modifiée.

La méthode la plus sécurisée est d’utiliser les certificats au détriment du Pre-Shared Key. Ce qui implique que l’entreprise doit posséder sa propre infrastructure PKI. Cette méthode est plus sécurisée certes mais elle pose une complexité dans la mise en oeuvre de cette PKI et la gestion des certificats et comment les distribuer à tous les routeurs?

L’IPsec aussi est composé de deux associations de sécurité SAs, appelées Phase 1 (Isakmp) et Phase 2 (IPsec). Le rôle de la Phase 1 est de protéger la négociation de la phase 2, tandis que la phase 2 a comme rôle la protection des données.

Mais qu’est ce qui est négocié dans la Phase 2, c’est tout simplement le protocole ESP (ou éventuellement AH), c’est à dire l’algorithme de cryptage des données et l’algorithme d’integrité.

En vérité tous les routeurs participants dans le DMVPN en Spoke-to-Spoke doivent négocier deux tunnels:

1-Tunnel ISAKMP (Phase 1), par exemple 3DES, PSK et sha.

2-Tunnel IPsec (Phase 2), par exemple AES, HMAC-SHA.

Pour chaque tunnel, il y a la négociation des paramètres des deux phases, la génération de la clé de cryptage pour chaque tunnel et la vérification de l’identité (PSK ou par certificat) de chaque spoke. Dans un design complexe, les ressources des routeurs sont dégradées et la gestion de toutes ses implementations devient complexe.

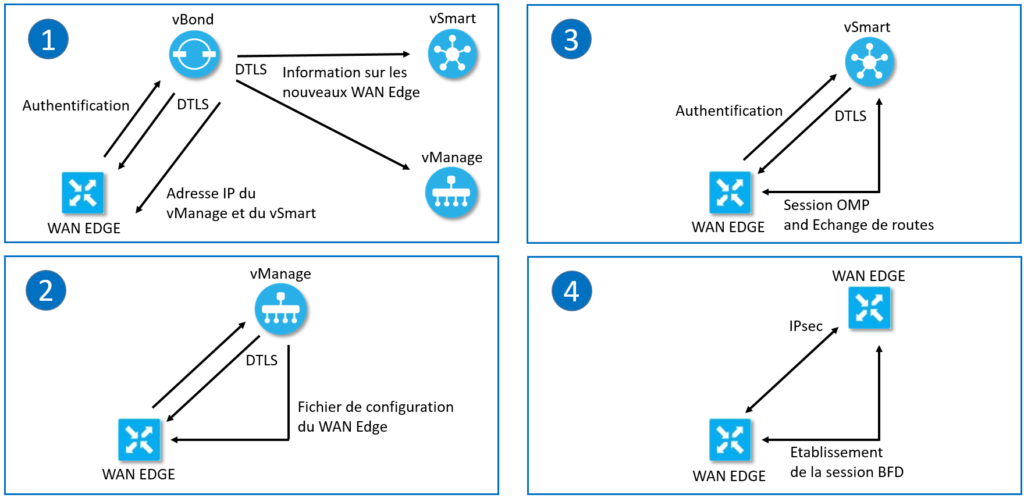

Avec Cisco SD-WAN, tous les routeurs vEdges sont déja authentifiés pour joindre le Overlay du SD-WAN. Pratiquement parlant, lors du déploiement initial, pour que les routeurs Edges puissent joindre le Overlay et s’enregistrent dans vManage, il faut qu’ils s’authentifient avec des certificats avec le vBond (l’Orchestrateur), le vSmart (le Controleur) et vManage (la console de management). Le vSmart le contrôleur possède une WhiteList contenant les numéros de séries de ses vEdges (les Hubs et les Spokes). Par conséquent chaque vEdge souhaitant joindre le Overlay, il doit présenter un certificat valide et un numéro de série présent dans la WhiteList.

Si l’équipement est volé pour une raison ou une autre, il suffit juste d’invalider le certificat ou tout simplement le supprimer de la WhiteList. C’est plus sécurisé que le PSK dans le DMVPN traditionnel et une gestion simplifiée des certificats.

Le deuxieme point important est que les routeurs vEdges (Data Plane) une fois authentifiés, établiront automatiquement des tunnels DTLS avec le vSmart le controleur.

Dans la solution Cisco SD-WAN, nous avons des routeurs dont l’identité est vérifiée et des tunnels DTLS établis avec le vSmart.

Afin d’optimiser les négociations IPsec, la phase 1 qu’on connait traditionnellement et qu’on a décrit auparavant d’une manière succinte n’a pas lieu d’être entre les routeurs Edges pour générer les clés de cryptage (ses clés qui seront utilisées dans la phase 2 pour protéger les données). Mais plutôt entre les routeurs Edges et le contrôleur vSmart. Et plus judicieusement, les routeurs Edges et vSmart vont utiliser les tunnels DTLS déjà en place pour négocier les clés de cryptage. SD-WAN n’a plus besoin de la fameuse Phase 1 ISAKMP. Ses clés seront négociées à travers les tunnels DTLS à l’aide du protocol OMP.

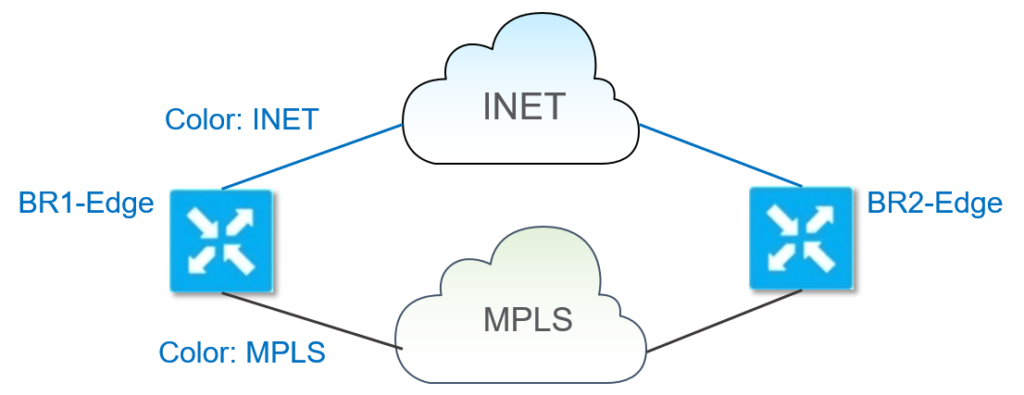

Un attribut clé des TLOC est leur couleur. Les couleurs sont utilisées pour marquer ou classer un transport spécifique. L’administrateur réseau attribuera aux transports leurs couleurs respectives lors de l’approvisionnement des routeurs. Par exemple, tous les liens MPLS sont tagués avec une couleur et les liens Internet sont tagués avec la même ou avec une autre couleur.

Des stratégies peuvent ensuite être définies pour contrôler la manière dont le trafic de données circule dans la couche overlay.

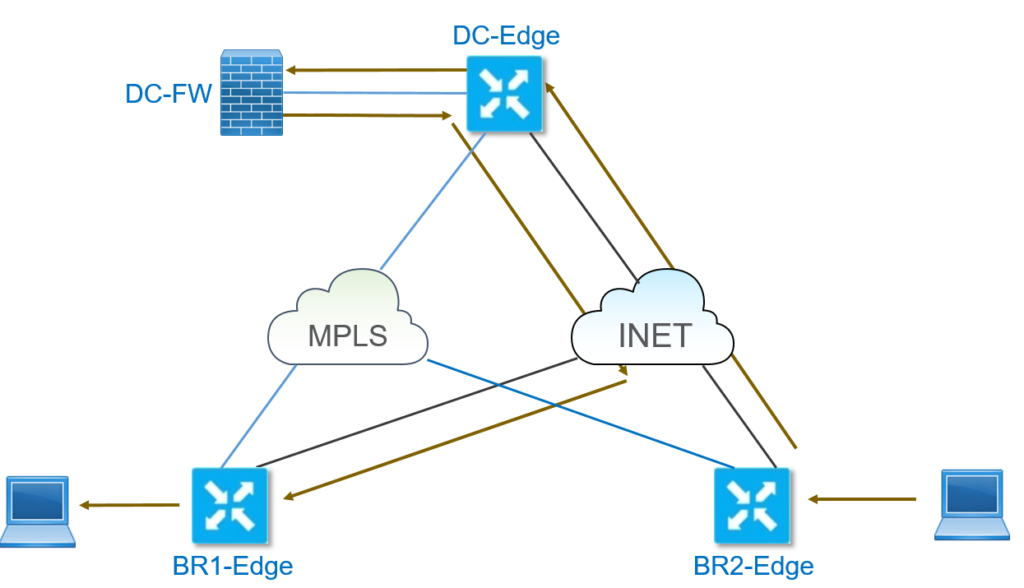

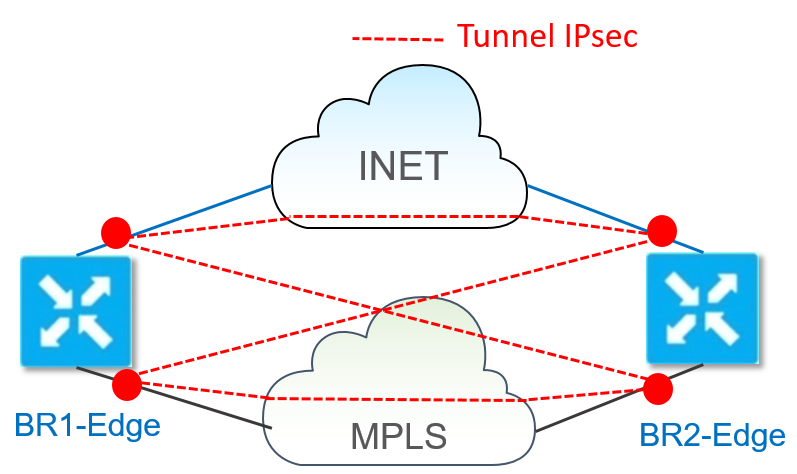

Lors de l’établissement du Data Plane IPsec, les routeurs tenteront par défaut d’établir une connectivité en Full Mesh entre tous les routeurs de la fabric.

Si deux couleurs ont une connectivité IP, elles établiront le tunnel IPsec pour le Data Plane quelle que soit la couleur.

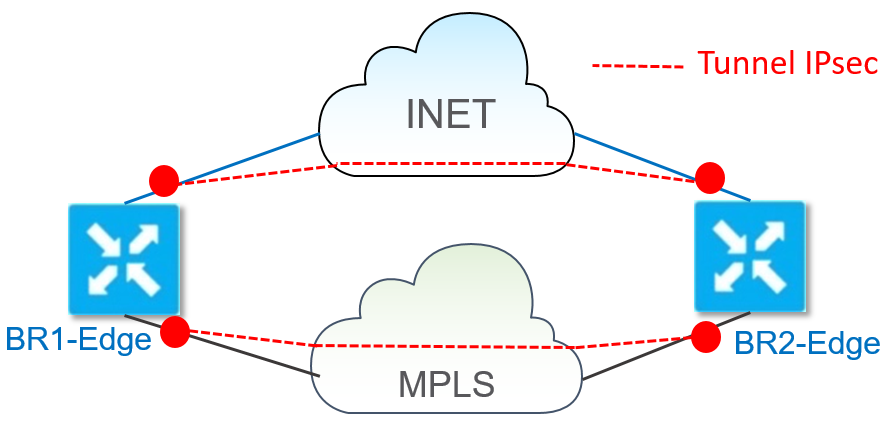

- BR1-Edge et BR2-Edge ont deux transports: mpls et internet.

- Ces périphériques établissent leurs connexions Control Plan avec le vSmart.

- BR1-Edge et BR2-Edge annoncent chacun deux TLOC: un pour la couleur INET et un autre pour la couleur MPLS.

- Ces deux routeurs apprendront ces routes TLOC

- BR1-Edge et BR2-Edge commencent à établir Tunnel IPsec pour le Data Plane.

- Étant donné que ces deux couleurs ont une connectivité entre elles, les routeurs établiront des tunnels IPsec pour toutes les couleurs.

Supposons, le désign nous oblige à ne pas créer de connectivité de données entre les couleurs. Dans ce cas, il existe deux options. Vous pouvez annoncer l’attribut restrict avec le TLOC, ou vous pouvez configurer des groupes de tunnels. Ces attributs indiquent aux autres périphériques de la Fabric de ne pas tenter de créer un Tunnel IPsec avec la couleur restreinte.

Grace au protocole BFD, Cisco SD-WAN Améliore et préserve la qualité de l’expérience utilisateur (vQoE) en assurant un routage intelligent des applications.

En fait, c’est assez simple, tous les routeurs d’accès qui participent à l’infrastructure SD-WAN initient automatiquement des sessions BFD au moment d’établissement des tunnels IPSEC entre eux. Ces sessions BFD monitorent en temps réel les performances de jitter, de délai et des pertes de paquets à l’intérieur des tunnels.

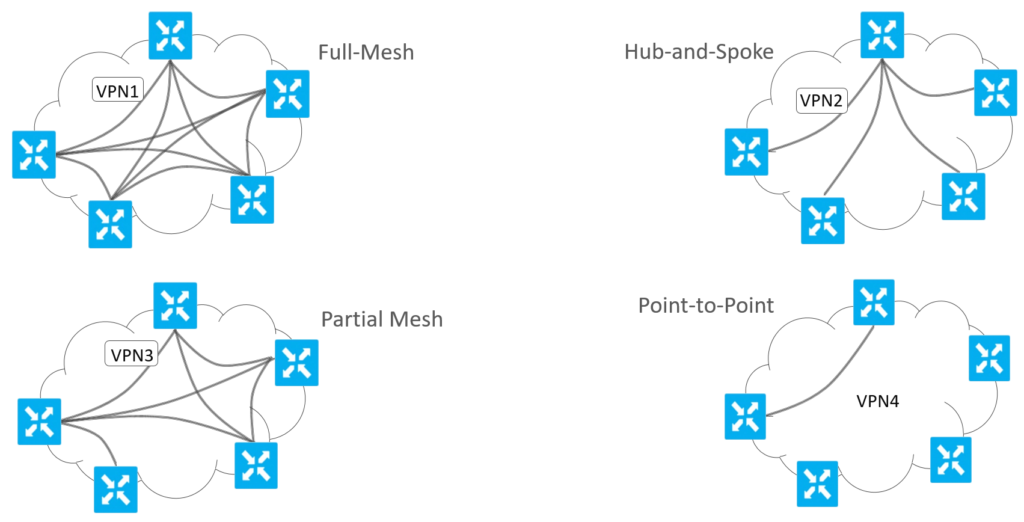

Multi Topologie par VPN (par VRF)

- Dans Viptela, VPN est similaire au VRF.

- VPN joue un rôle majeur dans la partie Data Plane de SD-WAN.

- Les VPNs sont identifiés par un numéro et non un nom comme les VRFs

Il y’a deux types de VPN par défaut:

- VPN0

- VPN512

La solution SD-WAN permet évidemment de conserver une flexibilité maximale avec des comportement distincts par site, par VPN, etc.

Par example: Hub&spoke régional pour un VPN “confidentiel, full-mesh pour VPN corporate etc…

Authentification des composants SD-WAN

Comme mentionné précédemment, la Fabric est établie initialement avec une authentication par certificats des différents composants SD-WAN dans le but de monter des tunnels DTLS entre les contrôleurs et les routeurs Edges. Ces tunnels DTLS sont en place, la Fabric va judicieusement l’utiliser pour l’échange des mises à jour de routage du Control Plane entre le vSmart et les routeurs Edges, ainsi que la négociation des clés de cryptage AES-256 entre le vSmart et les routeurs Edges dans le but d’établir le tunnel IPSEC pour le Data Plane, on a plus besoin de phase 1 ISAKAMP à l’instar de l’IPSEC traditionnel.

Résumé de l’Operation de la Fabric:

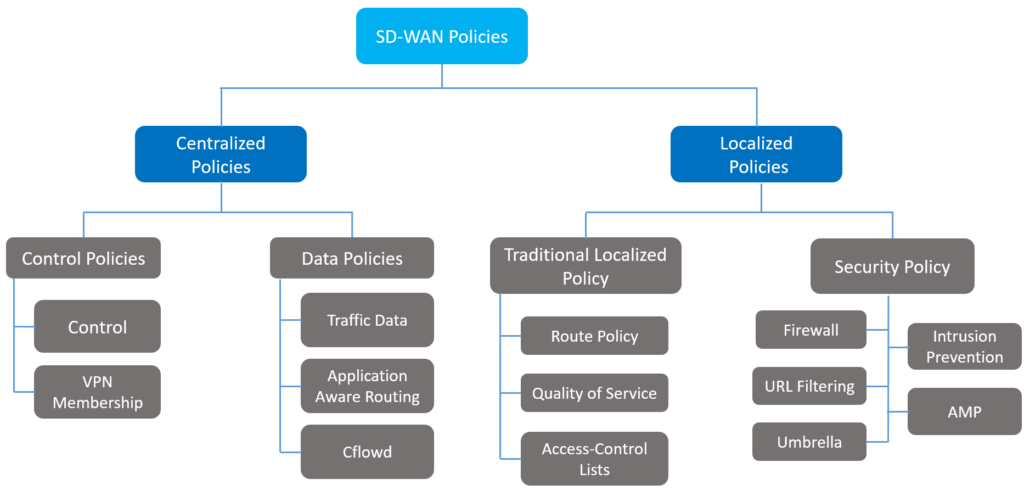

Les Policies:

Un des objectifs techniques du SD-WAN est de router intelligemment selon des policies, c’est-à-dire des règles qui vont déterminer comment vous désirez acheminer les paquets sur votre réseau, bien au-delà de ce que va faire un protocole de routage.

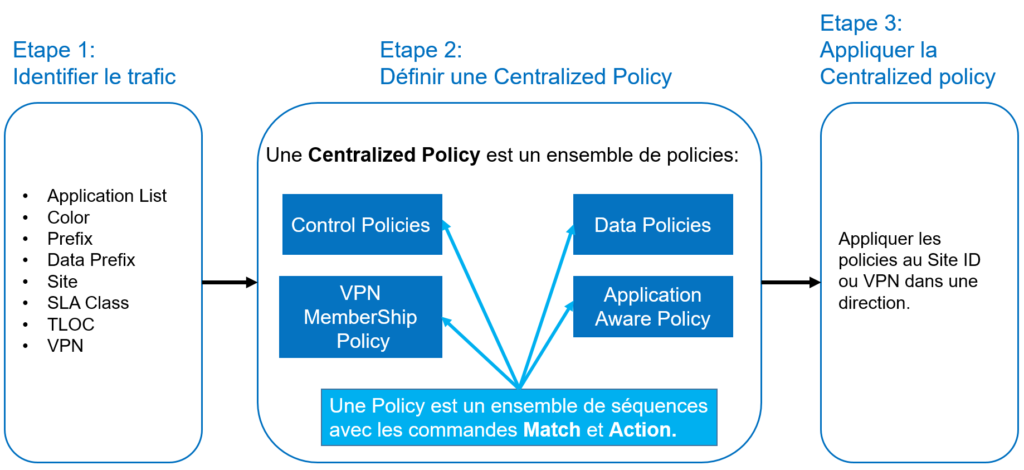

Construction des Policies:

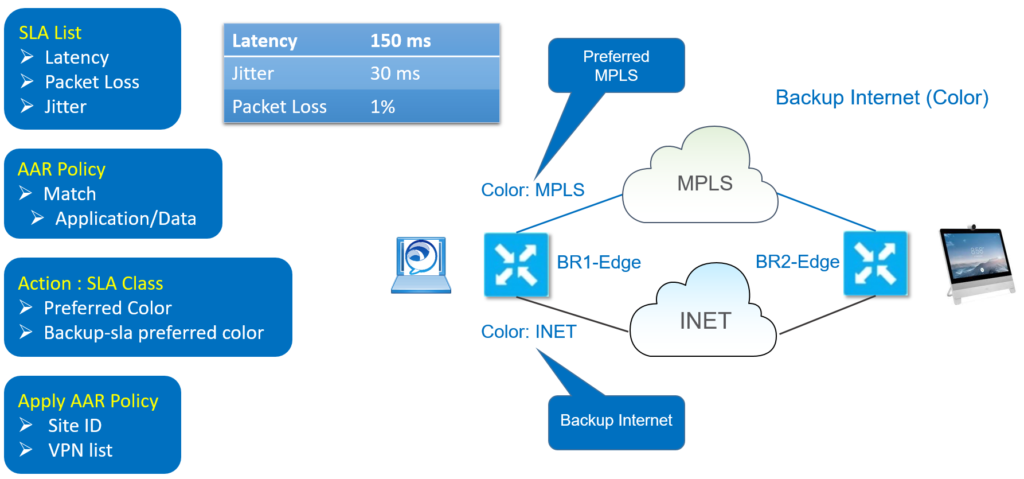

Application Aware Routing:

Basculement automatique vers un autre lien en se basant sur:

1-Latency

2-Packet Loss

3-Jitter

Utilise BFD (Bidirectional Forwarding Detection) – Paquet Hello dans le tunnel Data Plane

App-route policies.

Créée dans vManage et annoncée au vSmart.

Annoncé et Appliquée dans WAN Edge.

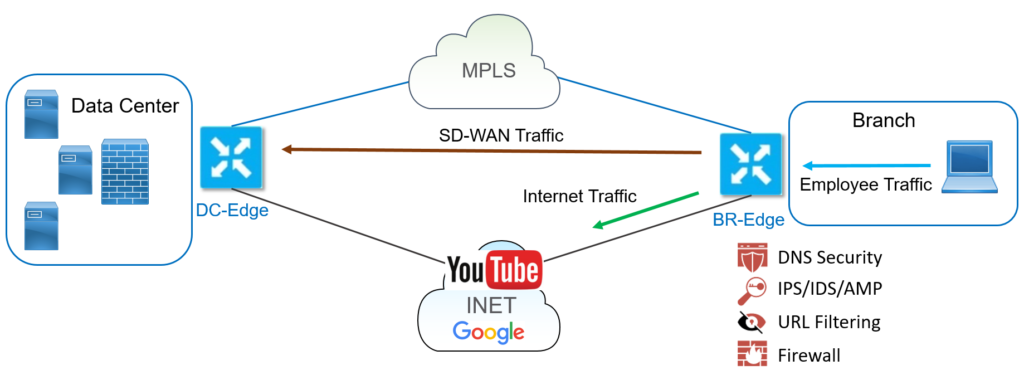

Direct Internet Access DIA:

Dans certains architecture, le trafic internet des sites distants remonte jusqu’au Data Center dans le but de l’inspecter par le stack de securité de l’entreprise avant de l’acheminer vers INTERNET, l’avenement du service Cloud et la migration des applications comme Office 365 etc… engendre une certaine latence et une degradation de l’experience de l’utilisateur. Le Direct Internet Access DIA est une policy data plan qui permet de configure ce qu’on appelle Local Internet Breakout, le trafic internet des sites distants sera acheminé directement vers Internet via la passerelle ou le routeur Edge Local.

La problematique est le manque de sécurité et de protection des utilisateurs. A cet effet Cisco SD-WAN embarque toute une panoplie de solutions de securité comme IPS basé sur les regles snort, l’URL Filtering, la Zone Based-Firewall ainsi l’integration de Cisco Umbrella appellé également DNS Security. La beauté de cette integration est le fait de tout implementer et gérer d’une maniere centralisée au niveau du vManage.

Voici quelques examples:

Par défaut la Fabric s’opère en Full Mesh:

Avec une Control Plane Policy, on peut transformer cette Fabric en topologie Hub and Spoke en modifiant le Next-Hop Tloc dans les mises à jours de routage OMP entre le vSmart et les routeurs Edges:

Les routeurs Edges des sites Branch installeront des routes OMP avec les TLOCs du routeur Hub du Data Center comme Next-Hop.

Nicolas KHALAF

juillet 20, 2021Merci pour cette belle explication simple et vulgarisée et surtout en français !